Znane strony WWW atakują domowe routery — wystarczy na nie wejść

Ciekawy przypadek ataku opisali badacze z Sucuri. Zauważyli oni, że ktoś włamał się na stronę jednej z brazyliskich gazet. Jednakże włamywacz, zamiast — jak to zazwyczaj bywa — umieścić w kodzie strony złośliwy skrypt próbujący przeprowadzić ataki drive by download, wybrał trochę inną drogę eskalacji ataku. W kodzie strony umieścił skrypt, który nie atakował przeglądarki internauty, ale wykorzystywał ją do ataku na jego domowy router.

Dlaczego atak na routery a nie przeglądarki?

Atak nie jest innowacyjny, bo na zagrożenia tego typu uwagę zwraca się od lat. Jednakże takie ukierunkowanie ataku w obecnych czasach jest całkiem sensowne. Dzisiaj przeglądarki internetowe (oraz ich wtyczki) w większości przypadków aktualizują się automatycznie. Jest więc coraz ciężej znaleźć takiego internautę, który po wejściu na złośliwą stronę (korzystającą z exploit packa na znane dziury) zostanie skutecznie zaatakowany za sprawą przestarzałej przeglądarki.

Domowe routery to jednak zupełnie inna bajka. Mało który ich właściciel regularnie aktualizuje ich firmware (niektórzy nawet nie wiedzą, że jest to możliwe). Dodatkowo, tanie, domowe routery firm takich jak TP-Link, D-Link czy ASUS albo Thomson Technicolor (czyli routery od UPC) są pełne błędów bezpieczeństwa, które przy odrobinie szczęścia można łatwo wykorzystać do przejęcia całkowitej kontroli nad routerem. A przejęcie kontroli nad routerem oznacza, że atakujący może wykonywać także ataki Man in the Middle na wszystkie urządzenia które się za domowym routerem znajdują.

Na czym dokładnie polegał “brazylijski” atak?

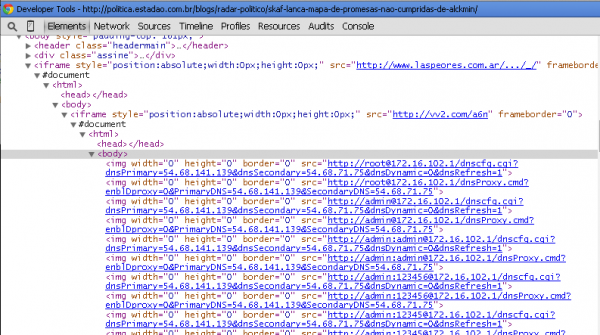

W kodzie strony pojawił się dodatkowy iframe, kierujący na serwer, który serwował złośliwy kod JavaScript. Kod próbował odgadnąć lokalny adres IP routera (a więc nie ma tu znaczenia, czy schowaliście zarządzanie routerem od strony WAN-u). Odgadnięcie lokalnego adresu IP routera nie jest wcale takie trudne — większość domowych routerów standardowo narzuca adresację z zakresu 192.168.0.0/16 lub 10.0.0.0/8 gdzie na ostatnim oktecie zazwyczaj występują okrągłe liczby (1, 100, 254). Następnie atakujący próbował odgadnąć hasło do routera (korzystając ze zdefiniowanej bazy domyślnych haseł danych producentów — całkiem sporą bazę tego typu można znaleźćtutaj). Kiedy to się powiodło, na routerze podmieniany był adres serwera DNS (Sucurinie informuje jednak, dla jakich domen przestępcy podmieniali adresy IP na swoje).

W przypadku gdy ofiara korzystała z przeglądarki IE (która nie jest kompatybilna z powyższym skryptem) ładowane były 72 pływające ramki, które od razu próbowały zgadywać hasła na predefiniowanych adresach IP routera.

Jak zabezpieczyć się przed tym atakiem?

Ochrona przed tym atakiem powinna być dwupoziomowa. Chronimy router i przeglądarkę.

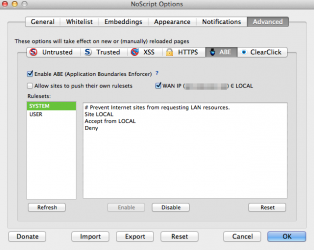

Zacznijmy od przeglądarki. Nie powinna ona pozwalać na generowanie żądań do sieci lokalnej z poziomu publicznej strony internetowej. Takie żądania można zablokować przy pomocy dodatku NoScript. Odpowiada za to zakładka ABE:

Jeśli zaś chodzi o router, jak widać samo ukrycie panelu zarządzania na publicznym (WAN-owskim) interfejsie nie wystarczy. Trzeba jeszcze pamiętać o zmianie hasła z domyślnego na inne i — jeśli nasz router posiada taką opcję — włączenia ochrony przed zgadywaniem hasła, która z reguły sprowadza się do blokady dostępu do routera na kilka minut po 3 nieudanych próbach logowania.

źródło : http://niebezpiecznik.pl