Wśród niektórych z użytkowników Apple panuje dziwne przekonanie, że komputery produkowane przez tę firmę są “niepodatne” na infekcje złośliwym oprogramowaniem. Niestety nie jest to prawda, a najnowszy atak pokazuje nie tylko jak zainfekować MacBooka, ale również jak wirus może rozprzestrzeniać się z jednego MacBooka na innego — nawet, jeśli komputery te nie są podłączone do internetu.

Firmware idealną lokalizacją na malware

Do tej pory o atakach na firmware (BIOS, UEFI/EFI) słyszeliśmy bardzo rzadko i to głównie w kontekście arsenału exploitów jakimi dysponują służby typu NSA. Dwójka badaczy, Xeno Kovah i Trammell Hudson, rok temu ujawniła podobne problemy z firmwarem w 80% produkowanych na świecie komputerów PC marek takich jak Dell, Lenovo, Samsung i HP. Teraz postanowili przyjrzeć się komputerom Apple i potwierdzili, że wszystkie błędy występują także w firmware MacBooków.

W przypadku Macbooka, firmware (EFI) to oprogramowanie, które uruchamiane jest na samym starcie komputera. Umożliwia ono uruchomienie systemu operacyjnego. Niestety, firmware nie jest podpisany kryptograficznie. To z kolei pozwala na jego “niezauważoną” modyfikację. Jeśli dodamy do tego fakt, że firmware’u nie potrafią skanować rozwiązania antywirusowe, a zwykły użytkownik — z racji braku dostępu do chipa — nie ma praktycznie możliwości samodzielnej weryfikacji, czy jego firmware nie został (złośliwe) zmodyfikowany, to wychodzi na to, że firmware jest świetną lokalizacją i nośnikiem dla złośliwego oprogramowania.

Badacze w sumie odkryli 5 błędów w firmware. Apple już uniemożliwiło wykorzystanie 2 z nich (poprawka z czerwca 2015). Niestety 3 błędy dalej pozostają niezałatane i — według badaczy— można je wykorzystać do opisanego niżej ataku.

Thunderstrike 2 – atak na firmware MacBooka

Thunderstrike 2 to firmware’owy robak i rootkit stworzony przez badaczy. Macbooka infekuje w kilka sekund i pozostaje w ukryciu, ponieważ nie zostawia żadnych plików na dysku(filesystemie) — rezyduje w chipie, do którego dostępu nie ma ani użytkownik, ani ewentualne oprogramowanie antywirusowe. Jak to złośliwe oprogramowanie, po zainfekowaniu może wszystko (od podsłuchiwania klawiatury, po kasowanie lub wykradanie danych).

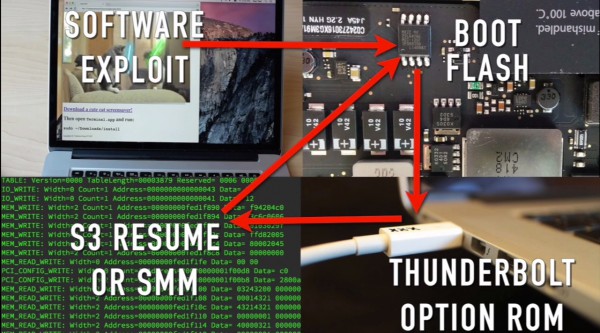

Oto wizualizacja ataku:

Panikują, czy słusznie?

Opisujący atak dziennikarze już twierdzą, że

atak jest o bardzo poważny, bo pozwala na infekcję także tych maszyn, które nie są podłączone do jakiejkolwiek sieci (tzw. air-gapped).

To prawda, ale należy wspomnieć jak dochodzi do infekcji. A nie zawsze jest to proces prosty. Możliwości są 2:

- Trzeba mieć fizyczny dostęp do komputera i podpiąć do niego “złośliwą” wtyczkę w gniazdo Thunderbolt. W tym scenariuszu nikt nas nie “infekuje przez internet” a sama maszyna w ogóle nie musi być do niego podpięta aby zostać przejęta. Natomiast jeśli spuszczacie z oka na dłużej swojego MacBooka, to warto wyposażyć się w lakier do paznokci (por. Lakier do paznokci zabezpieczy twój sprzęt przed agentami) albo miętówki (por. Miętówkami w Agentów, czyli o tym jak śledzą nas służby specjalne).

- Należy zainfekować użytkownika MacBooka dowolnym złośliwym oprogramowaniem. Taki atak można już przeprowadzić zdalnie, np. przez internet. A to nie jest takie proste bo, ktoś musi świadomie (bądź nie) uruchomić złośliwą aplikację na swoim komputerze (na tym polega obecnie większość ataków na Mac OS X). Ze zdobyciem roota na OS X, niestety, dzień dzisiejszy nie będzie problemów — kilka dni temu ujawniono exploita na bieżącą wersję systemu OS X 10.10.4 (choć działa też na becie 10.10.5):

echo 'echo "$(whoami) ALL=(ALL) NOPASSWD:ALL" >&3' | DYLD_PRINT_TO_FILE=/etc/sudoers newgrp; sudo -sZłośliwe oprogramowanie po uruchomieniu będzie czekało na podpięcie do komputera jakiegoś urządzenia zewnętrznego, np. adaptera Ethernet, przejściówki do projektora bądź zewnętrznego dysku SSD. Po jego podpięciu złośliwe oprogrmowanie wgra kod podmieniający firmware do tzw. Option ROM-uurządzenia — czyli w zasadzie podmieni firmware urządzenia zewnętrznego, po to, aby on następnie podmieniał firmware komputera, o ile urządzenie zewnętrzne będzie podpięte do komputera podczas jego startu. Jeśli zastanawiacie się, gdzie kupiliście swoją przejściówkę do projektora albo adapter Ethernet, to podoba się nam Wasz kierunek myślenia 😉

Sprawa gorzej wygląda, jeśli do infekcji już dojdzie. Złośliwe oprogramowanie będzie bardzo ciężkie do usunięcia — przetrwa aktualizację systemu operacyjnego oraz firmware’u komputera, ponieważ wgranie nowego firmware wymaga “asysty” obecnego, już przecież zainfekowanego. Zainfekowany firmware po prostu zignoruje próbę aktualizacji, a użytkownikowi wypisze komunikat jej sukcesie — albo wgra aktualizację i dopisze do niej swój złośliwy kod. Mało tego, każde podpinane do zainfekowanego Macbooka przez Thunderbolt urządzenie zewnętrzne może mieć podmieniany Option ROM i tym samym rozprzestrzeniać infekcję na inne komputery Apple.

Mam MacBooka — co robić, jak żyć?

Jedynym skutecznym zabezpieczeniem przed atakiem na firmware jest reflash chipa, na którym jest on zapisany. Niezbyt pocieszająca jest jednak opinia jednego z twórców ataków na temat tej metody zabezpieczenia:

jest to sytuacja, w której większość osób powinna wyrzucić komputer, bo nie dysponują oni umiejętnościami pozwalającymi na otworzenie obudowy i przeprogramowanie chipa

Na pewno warto wystrzegać się podpinania do swojego komputera “cudzych” przejściówek na Thunderbolt — a zdecydowanie nie należy włączać komputera, kiedy są one do niego podpięte. Jeśli jesteście pewni, że nikogo nie dopuszczacie do swojego sprzętu 24/7, to pamiętajcie jeszcze o tym, aby nie uruchamiać żadnych nieznanych aplikacji (to druga z metod infekcji). Apple nie wypuściło jeszcze co prawda patcha na dziurę DYLD_PRINT_TO_FILE (czyli błąd pozwalający na eskalację przywilejów do uprawnień roota), ale możecie samodzielnie załatać swój system stworzoną przez jednego z badaczy poprawką — to na pewno trochę ograniczy możliwości atakującego, który nakłoni Was do uruchomienia podstawionej aplikacji.

Niebawem pojawi się narzędzie, którym będzie można “testować” urządzenia zewnętrzne Thunderbolt. Kovah na rozpoczynającej się właśnie konferencji Black Hat ma pokazać aplikację, która będzie w stanie analizować Option ROM na urządzeniach peryferyjnych — dzięki temu będzie można sprawdzić, czy to co podpinamy do naszego komputera jest “zainfekowane”. Niestety, aplikacji do analizy fimware’u samego MacBooka nie ma i nie będzie.

Pozostaje więc czekać na zmiany, jakie w architekturze swoich komputerów i sposobie aktualizacji firmware’u wprowadzi Apple. Producent już wypuścił kilka poprawek, niestety nie załatały one wszystkich z odkrytych przez badaczy błedów. A ponieważ wymagane zmiany nie są proste do wprowadzenia, wygląda na to, że znów należy podjąć dyskusję dotyczącą “sprzętowego” firewalla dla urządzeń peryferyjnych…