Poważna dziura w Androidzie do wersji 4.2. 70% użytkowników Androida wciąż podatnych na atak

Poważna dziura w Androidzie do wersji 4.2. 70% użytkowników Androida wciąż podatnych na atak.

W sieci pojawił się moduł do popularnego frameworka Metasploit, który znacząco upraszcza wykonanie ataku wykorzystującego dziurę obecną w smartphonach z Androidem do wersji 4.2 (czyli z API starszym niż 17). Dzięki niemu z łatwością można wykraść wrażliwe dane z telefonu lub tabletu ofiary.

Ta dziura ma już 14 miesięcy…

Sama dziura nie jest najnowsza — została odkryta 14 miesięcy temu — a Google poprawkę wydało. Ale… jak wiemy, aktualizacja urządzeń mobilnych to nie lada problem i najnowsze statystyki pokazują, że wciąż dziurawychjest 70% urządzeń pracujących pod kontrolą Androida.

“E-Z-2-Use”

E-Z-2-Use pozwala wykonać kod JavaScriptowy w przeglądarce Androida oraz w innych podatnych aplikacjach (wykorzystujących kontrolkę WebView). Odpowiednie payloady pozwalają atakującemu otrzymać zdalny dostęp do:

- wbudowanej w telefon kamery,

- systemu plików smartphone’a,

- danych geolokalizacyjnych,

- zawartości karty SD,

- książki adresowej

Wystarczy, że atakujący zachęci ofiarę do odwiedzenia specjalnie przygotowanej strony (np. jeśli czytasz nas na Androidzie, który jest podatny, to moglibyśmy Ci w tym momencie zrobić zdjęcie przez Twój aparat). Na stronę zawierającą kod exploita zwabić ofiarę można także poprzez podesłanie wiadomości e-mail zawierającej link albo poprzez umieszczenie podstawionego kodu QR, który ofiara zeskanuje swoim urządzeniem. Kolejną z możliwości jest wykonanie ataku MITM na sieciach Wi-Fi (np. w restauracjach lub hotelach), którego efektem będzie wstrzyknięcie payloada w oglądane przez ofiarę strony WWW.

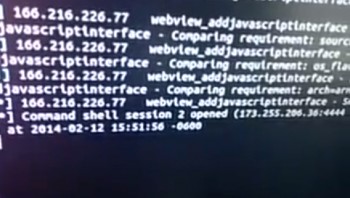

Sesja w metsploicie

Samo wykorzystanie modułu jest dziecinnie proste i sprowadza się tylko do kilku komend wprowadzonych w Metasploicie:

msf > use exploit/android/browser/webview_addjavascriptinterface

msf exploit(webview_addjavascriptinterface) > set TARGET

msf exploit(webview_addjavascriptinterface) > exploit

Jak żyć?

Smartphony są coraz bardziej popularne, a co za tym idzie — coraz więcej słyszymy o dziurach w aplikacjach mobilnych. Na łamach Niebezpiecznika informowalismy juz o realnych błędach w aplikacjach mobilnych, które mogły posłużyć do ataków np. na bankowość internetową.

Telefony komórkowe, podobnie jak i komputery, są podatne na ataki i posiadają błędy w oprogramowaniu (zarówno systemie jak i samych aplikacjach). Dlatego też również w trakcie przeglądania internetu z poziom “komórki” należy zachować daleko idącą ostrożność i zastanowić się przed uruchamianiem jakichkolwiek linków lub fotografowaniem kodów QR nieznanego pochodzenia.

Przede wszystkim jednak, jak wielokrotnie wspominaliśmy (np. w naszym poradniku), kluczowe jest abyście aktualizowali systemy operacyjne na swoich telefonach — bo o ile dziury się pojawiają, to patche również są dostępne, czasem tylko trzeba im pomóc w dotarciu do naszego urządzenia.

21.02.2014, 9:00

Jak słusznie zauważył nasz czytelnik szo, błąd występu do wersji 4.2, API 17, ale nie ma go w samej wersji 4.2. Skorygowaliśmy tytuł postu.